《計算機網絡安全教程(第2版)》掃描版[PDF] 簡介: 中文名 : 計算機網絡安全教程(第2版) 作者 : 石志國 薛為民 尹浩 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 清華大學出版社 書號 : 9787512104693 發行時間 : 2011年4月1日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容介紹: 《計算機網絡安

"《計算機網絡安全教程(第2版)》掃描版[PDF]"介紹

中文名: 計算機網絡安全教程(第2版)

作者: 石志國

薛為民

尹浩

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787512104693

發行時間: 2011年4月1日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《計算機網絡安全教程(第2版)》在原書修訂版基礎上,參考很多老師的修改意見,對相關內容做了大量修整,使之更加適合高校教學和自學的需要。《計算機網絡安全教程(第2版)》通過大量的實例來講解知識點,將安全理論、安全工具與安全編程三方面內容有機地結合到一起,適量增加了理論部分的分量,同時配備了實驗指導書。

《計算機網絡安全教程(第2版)》從網絡安全體系上分成四部分。第一部分:計算機網絡安全基礎,介紹網絡安全的基本概念、實驗環境配置、網絡安全協議基礎及網絡安全編程基礎。第二部分:網絡安全攻擊技術,詳細介紹了攻擊技術“五部曲”及惡意代碼的原理和實現。第三部分;網絡安全防御技術,操作系統安全相關原理、加密與解密技術的應用、防火牆、入侵檢測技術以及ip和web安全相關理論。第四部分:網絡安全綜合解決方案,從工程的角度介紹了網絡安全工程方案的編寫。

《計算機網絡安全教程(第2版)》可以作為高校以及各類培訓機構相關課程的教材或參考書。《計算機網絡安全教程(第2版)》提供的《計算機網絡安全教程(第2版)》源代碼、所有的涉及軟件和授課幻燈片等教學支持信息,可以從圖書支持網站http://www.gettop.net下載,也可以從出版社網站http://press.bjtu.edu.cn的下載欄目中下載。

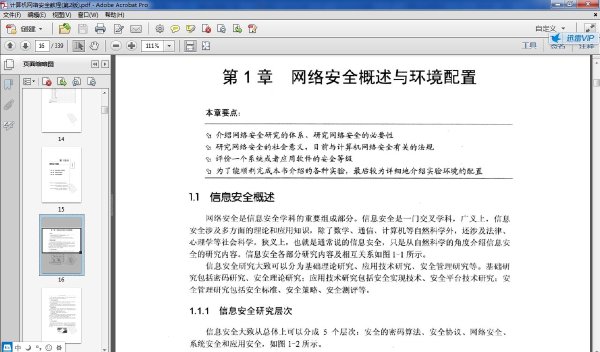

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

第1部分 網絡安全基礎

第1章 網絡安全概述與環境配置

1.1 信息安全概述

1.2 網絡安全概述

1.3 研究網絡安全的必要性

1.4 研究網絡安全的社會意義

1.5 網絡安全的相關法規

1.6 網絡安全的評價標准

1.7 環境配置

小結

課後習題

第2章 網絡安全協議基礎

2.1 osi參考模型

2.2 tcp/ip協議族

2.3 網際協議ip

2.4 傳輸控制協議tcp

2.5 用戶數據報協議udp

2.6 1cmp協議

2.7 常用的網絡服務

.2.8 常用的網絡命令

小結

課後習題

第3章 網絡空全編程基礎

3.1 網絡安全編程概述

3.2 c和c++的幾種編程模式

3.3 網絡安全編程

小結

課後習題

第2部分 網絡攻擊技術

第4章 網絡掃描與網絡監聽

4.1 黑客概述

4.2 網絡踩點

4.3 網絡掃描

4.4 網絡監聽

小結

課後習題

第5章 網絡入侵

5.1 社會工程學攻擊

5.2 物理攻擊與防范

5.3 暴力攻擊

5.4 unicode漏洞專題

5.5 其他漏洞攻擊

5.6 緩沖區溢出攻擊

5.7 拒絕服務攻擊

5.8 分布式拒絕服務攻擊

小結

課後習題

第6章 網絡後門與網絡隱身

6.1 網絡後門

6.2 木馬

6.3 網絡代理跳板

6.4 清除日志

小結

課後習題

第7章惡意代碼

7.1 惡意代碼概述

7.2 惡意代碼實現機理

7.3 常見的惡意代碼

小結

課後習題

第3部分網絡防御技術

第8章 操作系統安全基礎

8.1 常用操作系統概述

8.2 安全操作系統的研究發展

8.3 安全操作系統的基本概念

8.4 安全操作系統的機制

8.5 代表性的安全模型

8.6 操作系統安全體系結構

8.7 操作系統安全配置方案

小結

課後習題

第9章 密碼學與信息加密

9.1 密碼學概述

9.2 des對稱加密技術

9.3 rsa公鑰加密技術

9.4 pgp加密技術

9.5 數字信封和數字簽名

9.6 數字水印

9.7 公鑰基礎設施pki

小結

課後習題

第10章 防火牆與入侵檢測

10.1 防火牆的概念

10.2 防火牆的分類

10.3 常見防火牆系統模型

10.4 創建防火牆的步驟

10.5 入侵檢測系統的概念

10.6 入侵檢測的方法

10.7 入侵檢測的步驟

小結

課後習題

第11章 ip安全與web安全

11.1 1p安全概述

11.2 密鑰交換協議ike

11.3 vpn技術

11.4 web安全概述

11.5 ssl/tls技術

11.6 安全電子交易set簡介

小結

課後習題

第4部分 網絡安全綜合解決方案

第12章 網絡安全方案設計

12.1 網絡安全方案概念

12.2 網絡安全方案的框架

12.3 網絡安全案例需求

12.4 解決方案設計

小結

課後習題

附錄a 部分習題參考答案

參考文獻

作者: 石志國

薛為民

尹浩

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787512104693

發行時間: 2011年4月1日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《計算機網絡安全教程(第2版)》在原書修訂版基礎上,參考很多老師的修改意見,對相關內容做了大量修整,使之更加適合高校教學和自學的需要。《計算機網絡安全教程(第2版)》通過大量的實例來講解知識點,將安全理論、安全工具與安全編程三方面內容有機地結合到一起,適量增加了理論部分的分量,同時配備了實驗指導書。

《計算機網絡安全教程(第2版)》從網絡安全體系上分成四部分。第一部分:計算機網絡安全基礎,介紹網絡安全的基本概念、實驗環境配置、網絡安全協議基礎及網絡安全編程基礎。第二部分:網絡安全攻擊技術,詳細介紹了攻擊技術“五部曲”及惡意代碼的原理和實現。第三部分;網絡安全防御技術,操作系統安全相關原理、加密與解密技術的應用、防火牆、入侵檢測技術以及ip和web安全相關理論。第四部分:網絡安全綜合解決方案,從工程的角度介紹了網絡安全工程方案的編寫。

《計算機網絡安全教程(第2版)》可以作為高校以及各類培訓機構相關課程的教材或參考書。《計算機網絡安全教程(第2版)》提供的《計算機網絡安全教程(第2版)》源代碼、所有的涉及軟件和授課幻燈片等教學支持信息,可以從圖書支持網站http://www.gettop.net下載,也可以從出版社網站http://press.bjtu.edu.cn的下載欄目中下載。

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

第1部分 網絡安全基礎

第1章 網絡安全概述與環境配置

1.1 信息安全概述

1.2 網絡安全概述

1.3 研究網絡安全的必要性

1.4 研究網絡安全的社會意義

1.5 網絡安全的相關法規

1.6 網絡安全的評價標准

1.7 環境配置

小結

課後習題

第2章 網絡安全協議基礎

2.1 osi參考模型

2.2 tcp/ip協議族

2.3 網際協議ip

2.4 傳輸控制協議tcp

2.5 用戶數據報協議udp

2.6 1cmp協議

2.7 常用的網絡服務

.2.8 常用的網絡命令

小結

課後習題

第3章 網絡空全編程基礎

3.1 網絡安全編程概述

3.2 c和c++的幾種編程模式

3.3 網絡安全編程

小結

課後習題

第2部分 網絡攻擊技術

第4章 網絡掃描與網絡監聽

4.1 黑客概述

4.2 網絡踩點

4.3 網絡掃描

4.4 網絡監聽

小結

課後習題

第5章 網絡入侵

5.1 社會工程學攻擊

5.2 物理攻擊與防范

5.3 暴力攻擊

5.4 unicode漏洞專題

5.5 其他漏洞攻擊

5.6 緩沖區溢出攻擊

5.7 拒絕服務攻擊

5.8 分布式拒絕服務攻擊

小結

課後習題

第6章 網絡後門與網絡隱身

6.1 網絡後門

6.2 木馬

6.3 網絡代理跳板

6.4 清除日志

小結

課後習題

第7章惡意代碼

7.1 惡意代碼概述

7.2 惡意代碼實現機理

7.3 常見的惡意代碼

小結

課後習題

第3部分網絡防御技術

第8章 操作系統安全基礎

8.1 常用操作系統概述

8.2 安全操作系統的研究發展

8.3 安全操作系統的基本概念

8.4 安全操作系統的機制

8.5 代表性的安全模型

8.6 操作系統安全體系結構

8.7 操作系統安全配置方案

小結

課後習題

第9章 密碼學與信息加密

9.1 密碼學概述

9.2 des對稱加密技術

9.3 rsa公鑰加密技術

9.4 pgp加密技術

9.5 數字信封和數字簽名

9.6 數字水印

9.7 公鑰基礎設施pki

小結

課後習題

第10章 防火牆與入侵檢測

10.1 防火牆的概念

10.2 防火牆的分類

10.3 常見防火牆系統模型

10.4 創建防火牆的步驟

10.5 入侵檢測系統的概念

10.6 入侵檢測的方法

10.7 入侵檢測的步驟

小結

課後習題

第11章 ip安全與web安全

11.1 1p安全概述

11.2 密鑰交換協議ike

11.3 vpn技術

11.4 web安全概述

11.5 ssl/tls技術

11.6 安全電子交易set簡介

小結

課後習題

第4部分 網絡安全綜合解決方案

第12章 網絡安全方案設計

12.1 網絡安全方案概念

12.2 網絡安全方案的框架

12.3 網絡安全案例需求

12.4 解決方案設計

小結

課後習題

附錄a 部分習題參考答案

參考文獻

相關資源:

《反模式 危機中軟件、架構和項目的重構》(AntiPatterns: Refactoring Software, Architectures, and Projects in Crisis )掃描版[PDF]

《反模式 危機中軟件、架構和項目的重構》(AntiPatterns: Refactoring Software, Architectures, and Projects in Crisis )掃描版[PDF]

- [生活圖書]《輕松入廚:豬肉菜館》掃描版[PDF]

- [經濟管理]《簡單學 在最短的時間內,以最小的付出獲得你

- [計算機與網絡]《SEO20日》掃描版[PDF]

- [其他圖書]《武學指要》掃描版[PDF]

- [教育科技]《數學分析解題指南》(林源渠 方企勤)掃描版[PDF]

- [人文社科]《內時間意識現象學》掃描版[PDF]

- [其他圖書]《世界史綱(上下)梁思成等翻譯 全兩冊 (英)赫伯特﹒喬治﹒韋爾斯著+英文版》(THE OUTLINE OF HISTORY)上海世紀出版集團[PDF]

- [人文社科]《知識分子都到哪裡去了?:對抗21世紀的庸人主

- [人文社科]《命運長夜》(Fate_stay_night)OP ED Single_disillusion & あなたがいた森[MP3192k]

- [文學圖書]《紅樓夢人物譜》(朱一玄)掃描版[PDF]

- [網絡軟件]《谷歌地圖下載拼接工具》(Allallsoft Google Maps Downloader)v6.772[壓縮包]

- [學習課件]《東方神功》掃描版[PDF] 資料下載

- [人文社科]《時裝插畫家》(Fashion Illustrator (Portfolio))(Bethan Morris)英文版[PDF]

- [經濟管理]《國家營銷:創造國家財富的戰略方法》(科特勒)掃描版[PDF]

- [編程開發]《Flex應用界面編輯軟件》(FlairBuilder) v3.7.8 MACOSX[壓縮包]

- [其他資源綜合]《辛巴達歷險記》1996版第二季中英雙語原聲版本 資料下載

- [人文社科]環球時報-2014-05-27

- [經濟管理]《商道即人道 稻盛和夫給創業者的人生課》掃描版[PDF]

- [學習教程]《利用Pro Tools 9制作影片或視頻的音頻教程》(Audio for Film and Video with Pro Tools 9)[光盤鏡像]

- [小說圖書]《黑界地》掃描版[PDF]

- 《HTML5,失蹤手冊》(HTML5,the missing manual)影印版[PDF]

- 《網絡營銷實戰密碼——策略.技巧.案例》掃描版

- 《Mastercam X5中文版數控加工完全自學手冊》掃描版[PDF]

- 《Photoshop摳圖技法寶典》掃描版[PDF]

- 《構建社交網絡應用》(Building Social Web Applicatio

- 《Struts 2.1權威指南——基於WebWork核心的MVC開發》掃描版[PDF]

- 《數據之美》(Beautiful Data: The Stories Behind Elegant

- 《中文版Premiere Pro1.5輕松課堂實錄》掃描版[PDF]

- 《Illustrator印象質感繪畫表現技法(第2版)》掃描版[PDF]

- 《CorelDRAW GRAPHICS SUITE X6 官方指導手冊》文字版[PDF]

- 《C# 4.0 核心技術 及 快速參考》(C# 4.0 in a Nutshe

- 《[visual c++黑客編程揭秘與防范].梁洋洋/[Visual.

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved